V prvem četrtini leta 2025 je bilo izkoriščenih 159 ranljivosti (CVE,) kar je več kot v zadnji četrtini leta 2024, ko jih je bilo 151.

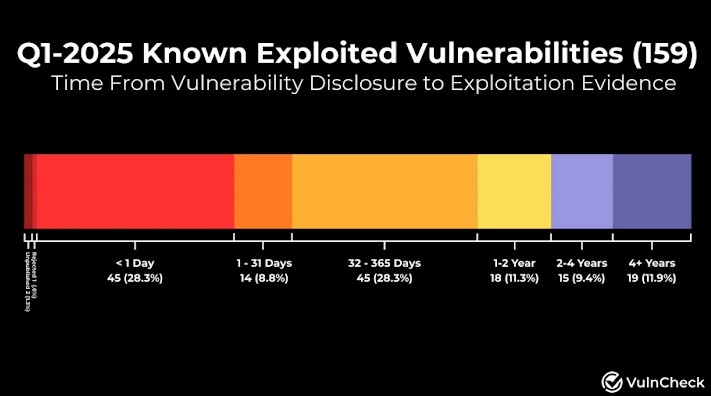

“Še naprej opažamo hitro izkoriščanje ranljivosti – 28,3 % jih je bilo izkoriščenih že v enem dnevu po razkritju CVE,” je zapisano v poročilu podjetja VulnCheck, ki ga je delilo z The Hacker News.

Zaskrbljujoče je, da je bilo kar 28,3 % teh ranljivosti izkoriščenih že v 24 urah po razkritju, kar pomeni, da so bile 45 ranljivosti uporabljene v napadih skoraj takoj po objavi. Še 14 ranljivosti je bilo izkoriščenih v enem mesecu, dodatnih 45 pa v enem letu po razkritju.

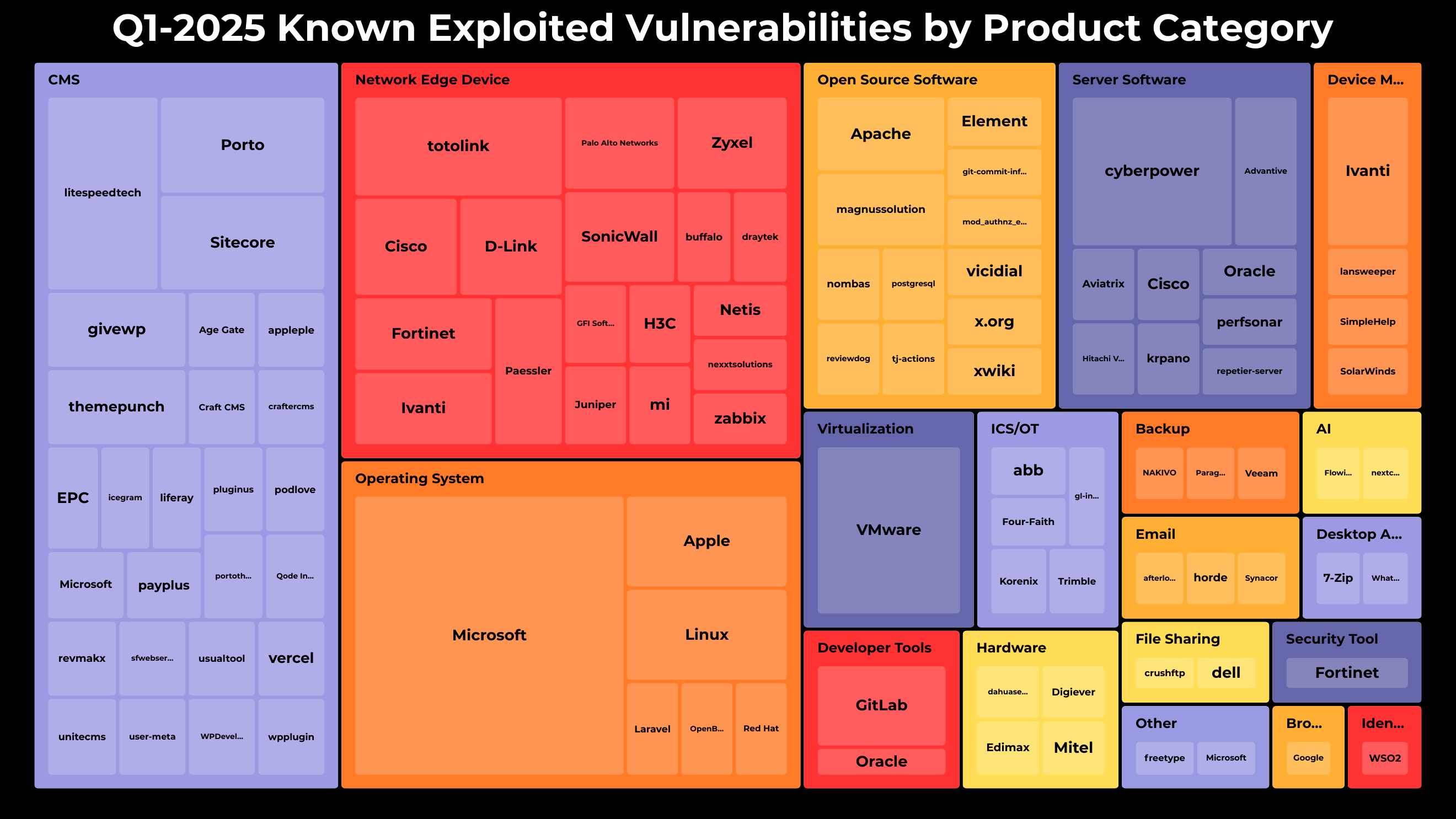

Podjetje za kibernetsko varnost je navedlo, da je bila večina izkoriščenih ranljivosti zaznana v sistemih za upravljanje vsebin (CMS), sledijo naprave na robu omrežij, operacijski sistemi, odprtokodna programska oprema in strežniška programska oprema.

Večina izkoriščenih ranljivosti je bila povezana z naslednjimi tehnologijami:

Med najbolj prizadetimi ponudniki in njihovimi izdelki so bili Microsoft Windows (15 ranljivosti), Broadcom VMware (6), Cyber PowerPanel (5), Litespeed Technologies (4) in usmerjevalniki TOTOLINK (4).

Po podatkih podjetja Verizon je izkoriščanje ranljivosti kot začetni korak pri vdorih v podatke naraslo za 34 % in zdaj predstavlja 20 % vseh vdorov. Podobno je podjetje Mandiant ugotovilo, da so bili izkoriščeni ranljivosti najpogostejši začetni vektor okužbe že peto leto zapored, pri čemer so ukradeni poverilnice prehitele phishing kot drugi najpogostejši vektor dostopa.

Hiter tempo izkoriščanja ranljivosti poudarja potrebo po proaktivnem in učinkovitem upravljanju ranljivosti. Organizacije bi morale:

Čeprav se napadalci trudijo ostati neopaženi, se obrambni mehanizmi izboljšujejo. Globalni mediani čas zaznave vdora (dwell time) je zdaj 11 dni, kar je en dan več kot v letu 2023.

SICEH Member in certificiran strokovnjak za inf. in kib. varnosti

Postani naš član TUKAJ